Was ist Datenverschlüsselung?

Bei der Datenverschlüsselung werden Daten in einen so genannten Chiffretext verschlüsselt, sodass sie für Personen ohne den erforderlichen Entschlüsselungsschlüssel oder das Kennwort unlesbar sind. Wenn starke Verschlüsselungslösungen mit effektiver Schlüsselverwaltung kombiniert werden, schützen sie vertrauliche Daten vor unbefugtem Zugriff, Veränderung, Offenlegung und Diebstahl. Daher sind sie eine unverzichtbare Komponente jedes Sicherheitsprogramms. Die Datenverschlüsselung kann sowohl auf gespeicherte, als auch auf übertragene Daten angewendet werden.

Es gibt zwei Haupttypen der Datenverschlüsselung:

- Symmetrische Verschlüsselung: Bei symmetrischen Schlüsselalgorithmen wird derselbe Schlüssel zum Ver- und Entschlüsseln der Daten verwendet. Dies ermöglicht die schnelle und effiziente Verschlüsselung und vereinfacht die Schlüsselgenerierung und -verwaltung. Es ist jedoch wichtig, dass der Schlüssel nur autorisierten Benutzern zur Verfügung steht, da jeder mit Zugang zu diesem Schlüssel auf die Daten zugreifen, sie unbemerkt verändern und erneut verschlüsseln kann.

- Asymmetrische Verschlüsselung: Algorithmen für asymmetrische Schlüssel verwenden zwei mathematisch verwandte Schlüssel, einen öffentlichen Schlüssel und einen privaten Schlüssel. Der öffentliche Schlüssel wird verwendet, um die Daten zu verschlüsseln, während ein zugehöriger, separater privater Schlüssel erforderlich ist, um die Daten zu entschlüsseln. Die asymmetrische Verschlüsselung bietet den Vorteil, dass ein allgemein bekannter öffentlicher Schlüssel zum Verschlüsseln von Daten verwendet werden kann, aber nur Personen mit dem privaten Schlüssel die Daten entschlüsseln und darauf zugreifen können.

Was sind Datenverschlüsselungslösungen?

Eine Datenverschlüsselungslösung kombiniert eine Software, die mithilfe von Verschlüsselungsalgorithmen vertrauliche Daten schützt, mit Verwaltungstools, die die Datenverschlüsselung im gesamten Unternehmen bereitstellen und überwachen. Diese Lösungen können auch Schlüsselverwaltungs-Tools umfassen, mit denen Sie sicherstellen können, dass die für die Verschlüsselung und den Abruf der Daten erforderlichen Schlüssel, Kennwörter und anderen Details nur für autorisierte Benutzer verfügbar sind und basierend auf festgelegten Richtlinien geändert oder widerrufen werden können.

Die meisten Unternehmen schützen ihre Daten mit klassischen Sicherheitsprodukten wie Firewalls, Eindringungsschutz und rollenbasierter Zugriffssteuerung. Diese Produkte tragen dazu bei, Datenkompromittierungen zu verhindern. Doch wenn Angreifer erfolgreich in ein Netzwerk gelangen (was früher oder später der Fall ist), kann nur eine Datenverschlüsselungs-Software verhindern, dass vertrauliche Daten gestohlen und offengelegt werden.

Die meisten gesetzlichen und branchenspezifischen Vorschriften (z. B. zum Schutz der Verbraucher- und Finanzdaten) schreiben für Unternehmen die Verwendung von Datenverschlüsselungs-Tools vor – und die Nichteinhaltung kann empfindliche Strafen nach sich ziehen. Umgekehrt bietet eine starke Datenverschlüsselungslösung zuverlässigen Schutz, falls eine Datenkompromittierung auftritt oder ein Laptop gestohlen wird.

Wichtige Funktionen einer Datenverschlüsselungslösung

Zwei wichtige Aspekte von Datenverschlüsselungs-Tools sind Benutzerfreundlichkeit und Skalierbarkeit. Die Bedienung der Datenverschlüsselungs-Software muss einfach sein, da sie andernfalls nicht eingesetzt wird. Außerdem muss die Software skalierbar sein, damit sie mit dem Wachstum des Unternehmens und den sich ändernden Sicherheitsanforderungen Schritt halten kann.

Dies sind weitere wichtige Funktionen, die Sie beim Testen einer Datenverschlüsselungslösung berücksichtigen sollten:

Strenge Verschlüsselungsstandards: Regierungsbehörden sowie private und öffentliche Organisationen auf der ganzen Welt setzen auf den Industriestandard für die Verschlüsselung – AES-256 (Advanced Encryption Standard-256). AES ersetzte den älteren Data Encryption Standard (DES), der für Brute-Force-Angriffe anfällig geworden war. (Bei diesen Attacken probieren die Angreifer so lange Verschlüsselungskombinationen, bis eine von ihnen funktioniert.) Die beiden gängigen Zertifizierungsprozesse für Verschlüsselungsprodukte oder -implementierungen sind:

- National Institute of Standards and Technology (NIST) Federal Information Processing Standard (FIPS) 140-2 – ein von der US-Regierung herausgegebener Computer-Sicherheitsstandard

- Die Common Criteria for Information Technology Security Evaluation – ein internationaler Standard zur Zertifizierung von IT-Produkten

Verschlüsselung statischer und dynamischer Daten: Bei statischen Daten handelt es sich um Daten, die auf Servern, Desktops, Laptops usw. gespeichert sind. Hier werden entweder einzelne Dateien, einzelne Ordner oder das gesamte Laufwerk verschlüsselt.

Bei dynamischen Daten handelt es sich um Daten, die über ein Netzwerk oder das Internet übertragen werden. Das häufigste Beispiel sind E-Mails. Dynamische Daten können auf zwei Arten geschützt werden:

- Die Übertragung wird mit Netzwerkverschlüsselungsprotokollen wie Internet Protocol Security (IPSec) und Transport Layer Security (TLS) verschlüsselt, um eine sichere Verbindung zwischen Endgeräten herzustellen.

- Die Nachricht und ihr Inhalt (samt Anhang) wird verschlüsselt, um sicherzustellen, dass nur ein autorisierter Empfänger auf die Nachricht zugreifen kann.

Granulare Verschlüsselung: Es ist zwar möglich, alle Daten zu verschlüsseln, doch dies kann die IT-Ressourcen überlasten. Stattdessen verschlüsseln die meisten Unternehmen nur die vertraulichsten Daten, z. B. geistiges Eigentum und personenbezogene Daten wie Sozialversicherungsnummern und Bankkontodaten.

Datenverschlüsselungs-Tools bieten unterschiedliche Grade an Granularität und Flexibilität. Zu den üblichen Optionen gehören die Verschlüsselung bestimmter Ordner, Dateitypen oder Anwendungen sowie die Verschlüsselung des gesamten Laufwerks bzw. von Wechselmedien. Die vollständige Datenträgerverschlüsselung wird häufig für Laptops verwendet, die verloren gehen oder gestohlen werden können. Die Verschlüsselung von Laptops, Tablets und Wechselmedien kann Unternehmen vor Haftungsrisiken schützen, wenn das Gerät gestohlen wird.

Schlüsselverwaltung: Datenverschlüsselungs-Software bietet Funktionen zur Schlüsselverwaltung, z. B. zum Erstellen, Verteilen, Löschen, Speichern und Sichern von Schlüsseln. Ein zuverlässiger und automatisierter Schlüssel-Manager ist wichtig, um die schnelle und reibungslose Verschlüsselung und Entschlüsselung zu ermöglichen, und ist damit für den reibungslosen Betrieb der im Unternehmen eingesetzten Anwendungen und Workflows unverzichtbar.

Erzwingung von Verschlüsselungsrichtlinien: Verschlüsselungsrichtlinien definieren, wie und wann Daten verschlüsselt werden. Mit den Richtlinienverwaltungsfunktionen einer Datenverschlüsselungslösung können IT-Teams Verschlüsselungsrichtlinien erstellen und erzwingen. Beispiel: Wenn ein Mitarbeiter eine vertrauliche Datei auf einem USB-Stick speichert, um zu Hause daran zu arbeiten, sendet die Verschlüsselungssoftware eine Warnung an den Mitarbeiter und weist ihn darauf hin, dass die Aktion gegen eine Datensicherheitsrichtlinie verstößt. Gleichzeitig wird das Kopieren der Datei blockiert, solange sie nicht verschlüsselt wurde. Durch die automatische Erzwingung kann sichergestellt werden, dass die Datensicherheitsrichtlinien eingehalten werden.

Always-On-Verschlüsselung: Eine nützliche Funktion, mit der sichergestellt werden kann, dass vertrauliche Dateien verschlüsselt bleiben, ist die Always-On-Verschlüsselung, die eine Datei überallhin begleitet. Dateien werden bei der Erstellung verschlüsselt und bleiben verschlüsselt, wenn sie kopiert, per E-Mail gesendet oder aktualisiert werden.

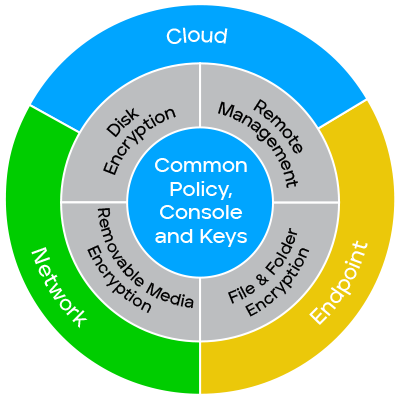

Zentrale Verschlüsselungsverwaltung: IT-Abteilungen müssen häufig mit Verschlüsselungstechnologien arbeiten, die innerhalb des Unternehmens bereits vorhanden sind. Eine neu erworbene Geschäftseinheit kann zum Beispiel eine eigene Verschlüsselungstechnologie verwenden, während eine andere Abteilung die native Verschlüsselung von Apple- und Microsoft-Produkten nutzt (z. B. FileVault unter OS X oder BitLocker unter Windows). Aus diesem Grund unterstützen einige Datenverschlüsselungslösungen die zentrale Verwaltung mehrerer Technologien.

Eine einheitliche Verwaltungskonsole bietet außerdem einen Überblick über alle Endgeräte, einschließlich Details zur Nutzung von Verschlüsselungsfunktionen auf jedem einzelnen Gerät. Dadurch können bei Verlust oder Diebstahl eines Laptops Strafzahlungen wegen Nichteinhaltung von Compliance-Vorgaben vermieden werden.

Lokale oder Cloud-basierte Verschlüsselung?

Unternehmen können nicht davon ausgehen, dass ein Cloud-Anbieter die Verschlüsselung automatisch als Teil einer Cloud-Anwendung oder eines Cloud-basierten Infrastrukturdienstes bereitstellt. Durch die Verschlüsselung werden zusätzliche Bandbreite und zusätzliche CPU-Ressourcen verbraucht, wodurch sich die Kosten für den Cloud-Anbieter erhöhen. Daher bieten die meisten Anbieter keine oder nur eine teilweise Verschlüsselung an. Im Allgemeinen ist der Kunde für die Verschlüsselung der Daten verantwortlich.

Die beste Cloud-Verschlüsselungsstrategie umfasst die durchgängige Verschlüsselung der Verbindung und aller Daten, die in die Cloud hochgeladen werden. Bei diesen Modellen verschlüsseln Cloud-Speicheranbieter Daten beim Empfang und geben Verschlüsselungsschlüssel an die Kunden weiter, damit die Daten bei Bedarf sicher entschlüsselt werden können. Unternehmen können für einen durchgängigen Verschlüsselungsdienst zahlen oder Daten vor dem Hochladen in die Cloud lokal verschlüsseln.

Datenverschlüsselungs-Software ist eine der effektivsten Formen der Datensicherheitslösungen, wenn sie mit sicherer Verschlüsselungsschlüsselverwaltung und Best Practices für den Schutz vor Datenkompromittierungen kombiniert werden. Datenverschlüsselungs-Tools bieten starke Verschlüsselung für unternehmenseigene und private Benutzerendgeräte sowie für gemeinsam genutzte Dienste, schützen wertvolle Unternehmensdaten und ermöglichen die zentrale Verwaltung von Verschlüsselungsrichtlinien.