Was ist die DSGVO?

Die Datenschutz-Grundverordnung (DSGVO) ist eine Verordnung der Europäischen Union. Sie ist seit 25. Mai 2018 in Kraft und legt EU-weit einheitliche Vorschriften für den Datenschutz fest. Dabei bietet sie Personen mehr Kontrolle über ihre personenbezogenen Daten, wobei diese als "alle Informationen in Bezug auf eine identifizierte oder identifizierbare natürliche Person" definiert sind. Zur Einhaltung dieses neuen Datenschutzgesetzes müssen Unternehmen "geeignete technische und organisatorische" Maßnahmen zum Schutz personenbezogener Daten ergreifen. Zu diesen Maßnahmen gehören:

- Sie müssen wissen, welche Daten sie besitzen, und über die entsprechenden Rechte zur Verwendung der Daten verfügen.

- Sie müssen in der Lage sein, Fragen von Kunden, Mitarbeitern und ehemaligen Mitarbeitern zu den bei ihnen gespeicherten Datentypen zu beantworten und nicht mehr benötigte Daten ggf. zu löschen.

- Sie müssen Datenschutz- und Sicherheitsbelange bereits zu Beginn eines Projekts bzw. bei der ersten Entwicklung eines Produkts berücksichtigen und vor dem Launch von Projekten prüfen, ob die Vorschriften eingehalten werden.

- Bei Bekanntwerden eines Sicherheitsvorfalls muss die zuständige Aufsichtsbehörde innerhalb von 72 Stunden benachrichtigt werden.

- Sie müssen sicherstellen, dass Auftragnehmer ebenfalls ihre Daten schützen, und diese Zusicherung in einem Vertrag festhalten.

Dabei ist zu beachten, dass die Vorgaben der DSGVO nicht nur für Unternehmen mit Sitz in der EU gelten, sondern für alle Unternehmen auf der ganzen Welt, deren Tätigkeiten auf EU-Bürger ausgerichtet sind bzw. die personenbezogene Daten von EU-Bürgern erfassen oder verarbeiten. Unternehmen, die die Vorgaben der DSGVO nicht einhalten, müssen mit empfindlichen Strafen und Bußgeldern rechnen, die bis zu 2 % bzw. 4 % des gesamten weltweit erzielten Jahresumsatzes bzw. 10 bzw. 20 Millionen EUR betragen können, je nachdem, welcher der Beträge höher ist.

Eine Chance, den Schutz von Daten zu optimieren

Die Bereitstellung des Schutzes personenbezogener Daten für EU-Bürger stellt nach wie vor eine Herausforderung dar und hat hohe Priorität, da sich Unternehmen, Technologien und Bedrohungslandschaften weiterentwickeln und komplexer werden. Wo sollten Sie anfangen? Der erste Schritt sollte darin bestehen, Ihr Datenverlustrisiko zu bewerten. Anschließend erstellen Sie eine Bestandsaufnahme der Angriffsflächen und überlegen, wie Sie sie besser schützen können. Danach sollten Sie darüber nachdenken, wie Sie Ihre Pläne für die Technologietransformation in eine DSGVO-Sicherheitsinvestition integrieren und so die Sicherheit personenbezogener Daten gewährleisten können.

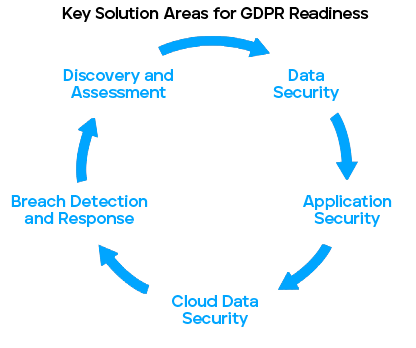

Schritt 1: Kontinuierliche Erkennung und Bewertung: Erkennen, klassifizieren und inventarisieren Sie personenbezogene Daten.

Schritt 2: Datensicherheit: Schützen Sie gespeicherte und übertragene personenbezogene Daten auf Endgeräten und in der Cloud.

Schritt 3: Anwendungssicherheit: Schützen Sie kritische Anwendungen im Rechenzentrum und in der Cloud.

Schritt 4: Cloud-Datensicherheit: Schützen Sie personenbezogene Daten, die in die Cloud hochgeladen werden, sich in der Cloud befinden oder aus der Cloud heruntergeladen werden.

Schritt 5: Erkennung von Kompromittierungen und Reaktion: Stellen Sie sicher, dass wichtige Prozesse implementiert sind, mit denen Kompromittierungen schnell erkannt, untersucht und behoben werden können.